La vulnerabilità della chiave di autenticazione a due fattori di Yubico, non correggibile, infrange la sicurezza della maggior parte dei dispositivi Yubikey 5, Security Key e YubiHSM 2FA

Una vulnerabilità non patchabile della chiave di autenticazione a due fattori di Yubico ha compromesso la sicurezza della maggior parte dei dispositivi Yubikey 5, Security Key e YubiHSM 2FA. Anche la JavaCard Feitian A22 e altri dispositivi che utilizzano TPM della serie Infineon SLB96xx sono vulnerabili. Tutte le chiavi 2FA vulnerabili devono essere considerate compromesse e sostituite con altre non vulnerabili il prima possibile.

L'autenticazione di sicurezza a due fattori (2FA) utilizza un codice univoco generato da un'applicazione software (ad esempio, Microsoft Authenticator) o una chiave hardware (ad esempio, Yubikey) in aggiunta alla password per accedere agli account online. Un numero crescente di fornitori di conti, come le banche, ha implementato la sicurezza 2FA per ridurre il furto di dati e denaro.

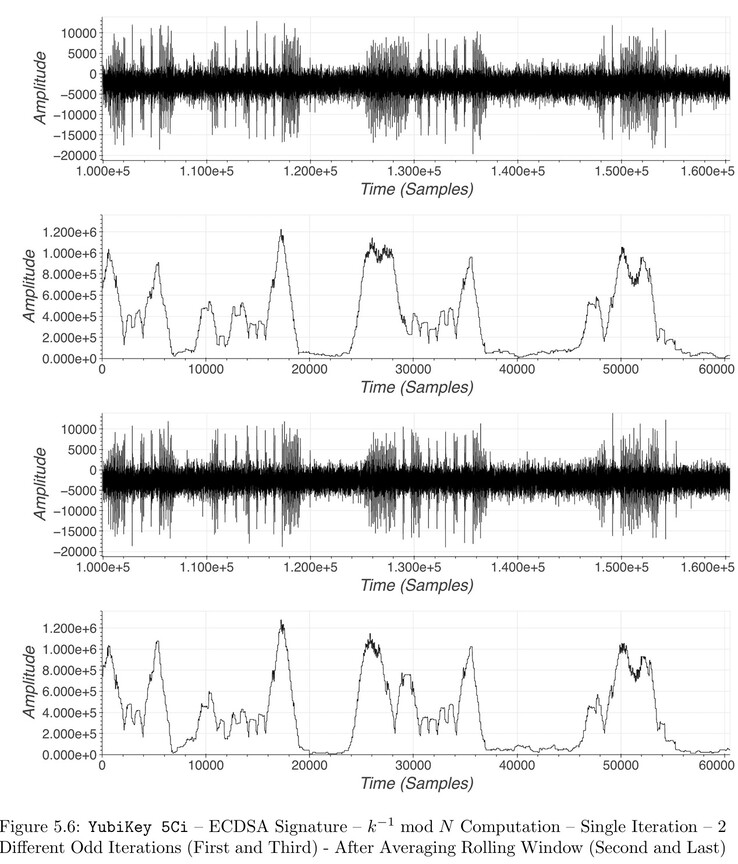

Le chiavi di autenticazione a due fattori dipendono dalla generazione di un codice unico, utilizzando metodi difficili da decodificare. Le applicazioni e le chiavi 2FA moderne utilizzano spesso una matematica più complessa, come gli algoritmi a curva ellittica (approfondimento della matematica sul sito di IBM).

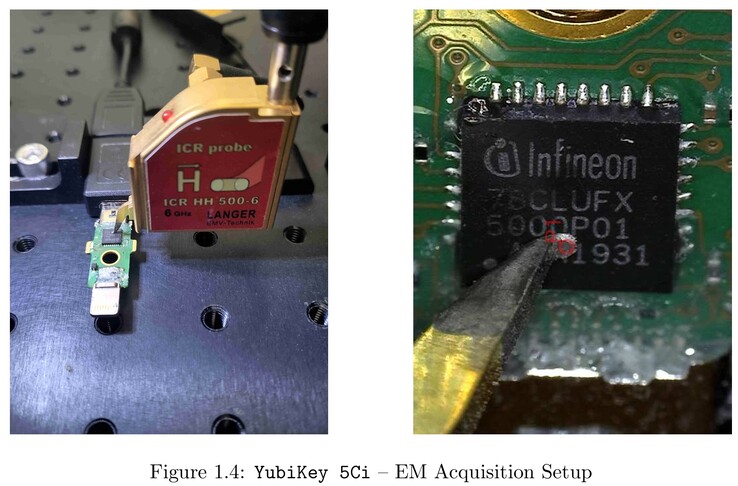

Gli attacchi side-channel monitorano aspetti di un dispositivo elettronico per creare un attacco. Per i chip Infineon TPM vulnerabili utilizzati nelle chiavi Yubico, Feitian e altre chiavi 2FA, i ricercatori di Ninjalabs hanno impiegato due anni per catturare e decifrare le emissioni radio dei chip per creare un attacco.

Gli hacker avrebbero bisogno di un'ora di accesso alla chiave per catturare le emissioni radio, poi un giorno o due per decifrare i dati e creare una copia della chiave 2FA. La matematica e le tecniche sono piuttosto complesse, quindi i lettori con conoscenze di crittografia, matematica ed elettronica possono leggere i metodi complessi nell'articolo di NinjaLab. NinjaLab ha precedentemente rivelato vulnerabilità simili in altre chiavi Google Titan, Feitian, Yubico e NXP.

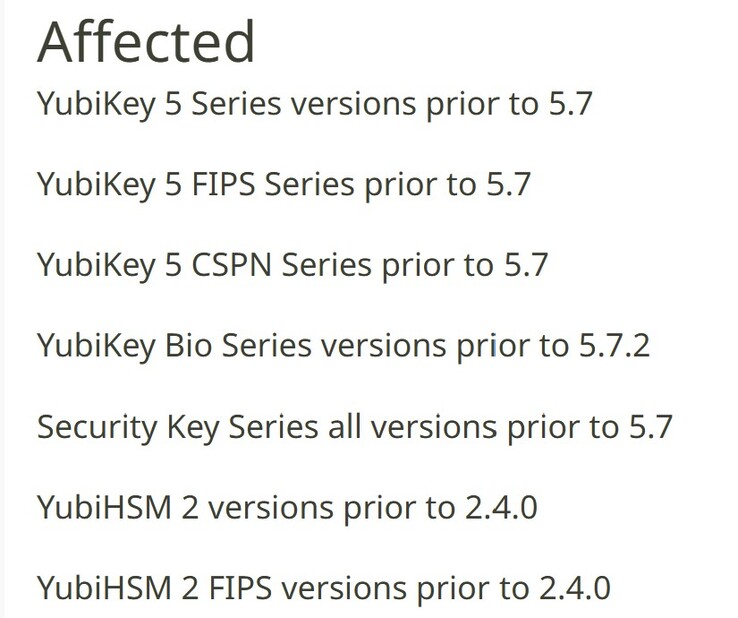

Gli utenti delle chiavi Yubico 2FA dovrebbero consultare l'avviso di sicurezza Yubico per verificare se le loro chiavi sono vulnerabili. Gli utenti di altri dispositivi dovranno chiedere ai produttori se i dispositivi utilizzano TPM vulnerabili della serie Infineon SLB96xx. I dispositivi interessati non possono essere patchati per risolvere la vulnerabilità di sicurezza.

Tutti i possessori di chiavi interessate dovrebbero prendere in considerazione la possibilità di passare ad alternative, dopo aver confermato che le alternative non sono vulnerabili. Le chiavi 2FA alternative includono Feitian o iShield.

Fonte(i)

I nostri Top 10

» Top 10 Portatili Multimedia

» Top 10 Portatili Gaming

» Top 10 Portatili Gaming Leggeri

» Top 10 Portatili da Ufficio e Business economici

» Top 10 Portatili Premium da Ufficio/Business

» Top 10 Portatili sotto i 300 Euro

» Top 10 Portatili sotto i 500 Euro

» Top 10 dei Portatili Workstation

» Top 10 Subnotebooks

» Top 10 Ultrabooks

» Top 10 Convertibili

» Top 10 Tablets

» Top 10 Tablets Windows

» Top 10 Smartphones