Alla Conferenza Black Hat USA 2024, il ricercatore di SafeBreach il ricercatore Alon Leviev ha presentato un attacco che manipola un file XML dell'elenco delle azioni per spingere uno strumento "Windows Downdate" che aggira tutti i passaggi di verifica di Windows e il Trusted Installer. Lo strumento può anche manipolare Windows per confermare che il sistema è completamente aggiornato.

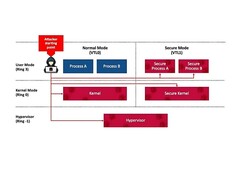

Il processo di aggiornamento di Windows è stato compromesso in precedenza. Rilasciato nel 2023, il BlackLotus UEFI Bootkit include funzionalità di downgrade che utilizzano le vulnerabilità dell'architettura di Windows Update. Simile al metodo illustrato da Leviev, il BlackLotus Bootkit esegue il downgrade di vari componenti del sistema per bypassare i blocchi VBS UEFI. Un attore minaccioso può quindi utilizzare attacchi "zero-day" di escalation dei privilegi su un sistema precedentemente aggiornato. In un post sul blog di SafeBreach, Leviev ha dichiarato: "Ho scoperto diversi modi per disabilitare la sicurezza basata sulla virtualizzazione di Windows (VBS), comprese le sue funzioni come Credential Guard e Hypervisor-Protected Code integrity (HVCI), anche quando vengono applicate le serrature UEFI. A mia conoscenza, questa è la prima volta che i blocchi UEFI di VBS sono stati aggirati senza accesso fisico"

Leviev ha informato Microsoft delle vulnerabilità nel febbraio di quest'anno. Tuttavia, Microsoft sta ancora sviluppando un aggiornamento di sicurezza per revocare i sistemi VBS obsoleti e senza patch. Microsoft prevede anche di rilasciare una guida per "fornire ai clienti le mitigazioni o le indicazioni rilevanti per la riduzione del rischio, non appena saranno disponibili" La guida è necessaria poiché, secondo Leviev, questi attacchi sono impercettibili e invisibili. Per saperne di più o per vedere l'exploit in azione, visiti le risorse qui sotto.

I nostri Top 10

» Top 10 Portatili Multimedia

» Top 10 Portatili Gaming

» Top 10 Portatili Gaming Leggeri

» Top 10 Portatili da Ufficio e Business economici

» Top 10 Portatili Premium da Ufficio/Business

» Top 10 Portatili sotto i 300 Euro

» Top 10 Portatili sotto i 500 Euro

» Top 10 dei Portatili Workstation

» Top 10 Subnotebooks

» Top 10 Ultrabooks

» Top 10 Convertibili

» Top 10 Tablets

» Top 10 Tablets Windows

» Top 10 Smartphones