Joe Grand - un hacker etico e YouTuber molto conosciuto per i suoi progetti che riguardano i portafogli di criptovalute, ha recuperato con successo una quantità di bitcoin che può cambiare la vita una quantità di bitcoin che ha cambiato la sua vita, attualmente valutata a circa 3 milioni di dollari, da un portafoglio software che è rimasto bloccato per oltre un decennio. Questa splendida impresa tecnica è stata il risultato di una seria attività di reverse engineering e di caccia ai bug condotta da Joe e dal suo amico Bruno, che è anche un peso massimo dell'hacking.

La premessa

Il portafoglio Bitcoin in questione era protetto da una password complessa di 20 caratteri generata dal famoso software di generazione di password chiamato RoboForm. Il suo proprietario, Michael, aveva utilizzato il software per generare una password sicura, che poi era stata memorizzata in un contenitore TrueCrypt. Per fortuna, la partizione crittografata si è corrotta, abbandonando Michael senza alcuna possibilità di ricorso e rendendo inaccessibili i suoi fondi.

Data la natura massicciamente complessa e lunga della password, il tradizionale <link www.fortinet.com/resources/cyberglossary/brute-force-attack. - external-link-new-window></nodeepl>attacchi di forza bruta<nodeepl></link></nodeepl> erano completamente irrealistici. Per dirla con Joe, la probabilità di riuscire a 'indovinare' correttamente la password sarebbe problematica quanto trovare una goccia d'acqua specifica in tutti gli oceani della Terra - un compito che un semplice mortale non potrebbe mai sperare di raggiungere. Tuttavia, si dice che dove c'è il desiderio, ci saranno sempre i mezzi, e Joe avrebbe presto compiuto un importante passo avanti

La prima scoperta

Entra in scena Bruno, un collega hacker etico e frequente collaboratore di Joe Grand. La vasta esperienza di Bruno nel reverse-engineering del software si sarebbe presto rivelata una manna per il successo del progetto. Considerando la natura insormontabile di un attacco di forza bruta, il duo si è rivolto alla ricerca di vulnerabilità all'interno della funzione di generazione di password di RoboForm. Consultando il registro delle modifiche di RoboForm (che registra le modifiche e le correzioni dei bug del software), hanno scoperto che le versioni precedenti di RoboForm avevano un difetto critico: la generazione 'casuale' della password non era affatto casuale. Quindi, in sostanza, ricreando le variabili situazionali che il software utilizzava per generare le password, sarebbe teoricamente possibile ricreare password esatte.

I nostri Top 10

» Top 10 Portatili Multimedia

» Top 10 Portatili Gaming

» Top 10 Portatili Gaming Leggeri

» Top 10 Portatili da Ufficio e Business economici

» Top 10 Portatili Premium da Ufficio/Business

» Top 10 Portatili sotto i 300 Euro

» Top 10 Portatili sotto i 500 Euro

» Top 10 dei Portatili Workstation

» Top 10 Subnotebooks

» Top 10 Ultrabooks

» Top 10 Convertibili

» Top 10 Tablets

» Top 10 Tablets Windows

» Top 10 Smartphones

Ghidra in soccorso

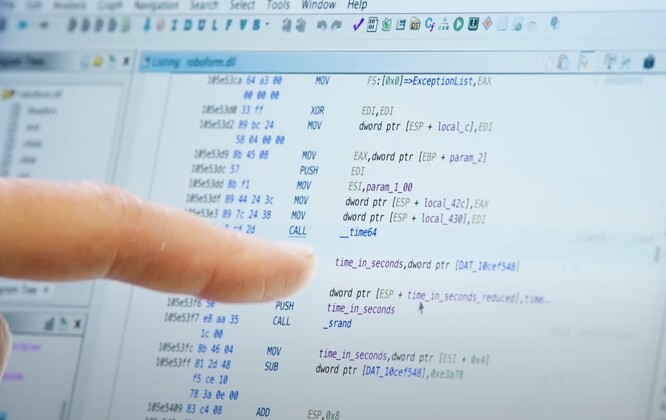

Per questa prossima parte, è importante sapere che cosa Ghidra e Cheat Engine fanno davvero. Entrambi sono potenti strumenti ampiamente utilizzati per analizzare e fare reverse engineering o 'decompilare' il software. Sviluppato da NSAghidra permette di decompilare il software, consentendo così agli ingegneri di sondare il codice sottostante di un determinato programma, aiutando a trovare vulnerabilità e difetti che possono essere utilizzati per creare exploit. Cheat Engine, invece, è uno strumento di scansione della memoria che consente all'utente di scansionare e modificare la memoria del programma mentre è in esecuzione, consentendo di modificare il comportamento in tempo reale.

Utilizzando gli strumenti sopra citati, il team è riuscito a fare l'impossibile. Si sono addentrati nei meccanismi interni di RoboForm, individuando il segmento di codice molto specifico responsabile dell'effettiva generazione della password. Dopo un'ulteriore ispezione, hanno scoperto che la funzione utilizzava effettivamente l'ora del sistema come una sorta di valore seme per generare una password. Questo è l'esatto contrario di ciò che ci si aspetterebbe da un software di generazione di password, perché la password risultante potrebbe essere facilmente ricreata semplicemente cambiando l'ora del sistema. Tuttavia, per Michael, quello che era essenzialmente un difetto, si sarebbe presto rivelato la sua rete di sicurezza.

Hackerare il 'tempo'

Utilizzando la loro nuova scoperta, il team composto da Joe e Bruno ha sviluppato un metodo per riportare l'ora del sistema al momento in cui Michael ha dichiarato di aver creato la password - un periodo di 50 giorni. Hanno ricreato tutte le potenziali password nell'intervallo di date regolando il valore del seme temporale, sperando di trovare la password generata in quel preciso momento passato. Così facendo, l'elenco delle password potenzialmente corrette si è ridotto in modo esponenziale, rendendo un attacco di forza bruta molto più efficace di prima.

Ma la fatica non è finita qui. Il team ha incontrato diversi altri ostacoli che hanno comportato crash del software e sessioni di debug estenuanti, ma alla fine la loro perseveranza ha dato i suoi frutti. Modificando leggermente i parametri inizialmente forniti da Michael, che ora escludevano i caratteri speciali, il team ha infine trovato una corrispondenza esatta. Avendo trovato l'oro, Bruno ha annunciato la sua vittoria a Joe con un unico messaggio di testo: 'Successo'.

Il successo del recupero dei 43 BTC - che oggi valgono oltre 3 milioni di dollari - non solo rappresenta un significativo sollievo finanziario per il proprietario, ma evidenzia anche l'innegabile competenza e perseveranza del duo di hacker. Ma va da sé che RoboForm ha da allora affrontato la vulnerabilità, che renderà le password più recenti molto più difficili da decifrare, forse addirittura impossibili. Pertanto, non solo è necessario creare password forti, ma anche mantenerle gestite in modo sicuro.

Disclaimer: le informazioni qui riportate non devono essere utilizzate come base per alcuna decisione di investimento personale. Notebookcheck non offre consulenza in materia di criptovalute, NFT o altri tipi di trading, investimenti o consulenza finanziaria.