È stata rivelata una vulnerabilità di 18 anni fa, nota come falla "0.0.0.0 Day", che consente ai siti web dannosi di bypassare i protocolli di sicurezza nei principali browser web, tra cui Google Chrome, Mozilla Firefoxe Apple Safari. La falla colpisce principalmente Linux e macOS consentendo agli attori delle minacce l'accesso remoto, grazie al quale possono modificare le impostazioni, ottenere l'accesso non autorizzato a informazioni sensibili e persino ottenere l'esecuzione di codice da remoto. Nonostante sia stato segnalato inizialmente nel 2008, il problema non è ancora stato risolto in questi browser, sebbene gli sviluppatori abbiano riconosciuto il problema e stiano lavorando per una soluzione.

La vulnerabilità "0.0.0.0 Day" deriva da meccanismi di sicurezza incoerenti tra i diversi browser e dalla mancanza di standardizzazione che consente ai siti web pubblici di interagire con i servizi di rete locali utilizzando l'indirizzo IP "jolly" 0.0.0.0. Sfruttando questo indirizzo IP, gli aggressori possono colpire i servizi locali, compresi quelli utilizzati per lo sviluppo e le reti interne. "0.0.0.0" viene spesso interpretato come se rappresentasse tutti gli indirizzi IP di una macchina locale.

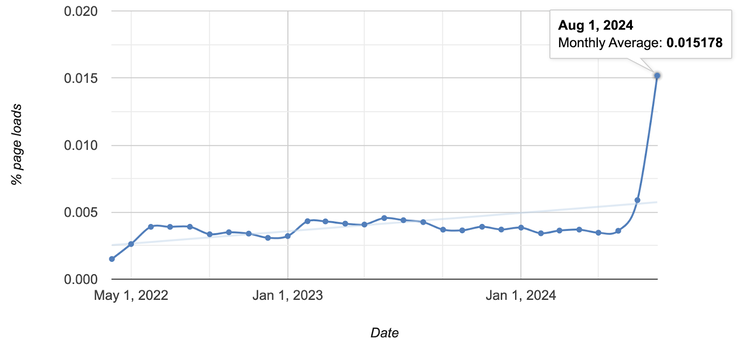

I ricercatori di Oligo Security hanno osservato diversi attori delle minacce che sfruttano questa falla. Campagne come ShadowRay e gli attacchi Selenium stanno prendendo di mira attivamente i carichi di lavoro AI e i server Selenium Grid. In risposta, gli sviluppatori di browser web stanno iniziando a implementare misure per bloccare l'accesso a 0.0.0.0, con Google Chrome, Mozilla Firefox e Apple Safari che stanno pianificando aggiornamenti per risolvere il problema.

Fino a quando queste correzioni non saranno completamente implementate, Oligo raccomanda agli sviluppatori di adottare misure di sicurezza aggiuntive, come l'utilizzo di intestazioni PNA (Private Network Access), la verifica delle intestazioni HOST e l'impiego di token HTTPS e CSRF (Cross-Site Request Forgery), per proteggere le loro applicazioni.

Fonte(i)

I nostri Top 10

» Top 10 Portatili Multimedia

» Top 10 Portatili Gaming

» Top 10 Portatili Gaming Leggeri

» Top 10 Portatili da Ufficio e Business economici

» Top 10 Portatili Premium da Ufficio/Business

» Top 10 Portatili sotto i 300 Euro

» Top 10 Portatili sotto i 500 Euro

» Top 10 dei Portatili Workstation

» Top 10 Subnotebooks

» Top 10 Ultrabooks

» Top 10 Convertibili

» Top 10 Tablets

» Top 10 Tablets Windows

» Top 10 Smartphones